VPN vs. Proxy. Lequel est le meilleur ? Cela dépend de vous.

Bien que les VPN et les proxys puissent sembler similaires à première vue, dans la mesure où ils assurent tous deux la sécurité et la confidentialité sur Internet, ce sont en réalité deux créatures complètement différentes, nées et élevées pour fournir des solutions différentes.

Les réseaux privés virtuels (VPN) ont été créés pour établir une connexion "virtuelle" entre deux ordinateurs ou réseaux géographiquement éloignés en utilisant des réseaux potentiellement risqués comme Internet. Les proxys, quant à eux, ont été conçus pour ajouter une structure à des réseaux distribués complexes en centralisant les demandes et les réponses. Par conséquent, ces deux solutions offrent des niveaux de confidentialité et de sécurité différents en tant que sous-produits de leurs fonctionnalités respectives.

Dans cet article, vous découvrirez les 6 principales différences entre VPN et Proxy. Vous apprendrez également quand utiliser l'un plutôt que l'autre.

Clause de non-responsabilité : Ce document a été élaboré strictement à des fins d'information. Il ne constitue pas une approbation d'activités (y compris les activités illégales), de produits ou de services. Vous êtes seul responsable du respect des lois applicables, y compris les lois sur la propriété intellectuelle, lorsque vous utilisez nos services ou que vous vous fiez à toute information contenue dans le présent document. Nous n'acceptons aucune responsabilité pour les dommages résultant de l'utilisation de nos services ou des informations qu'ils contiennent, de quelque manière que ce soit, sauf lorsque la loi l'exige explicitement.

Table des matières

- Qu’est-ce qu’un VPN ?

- Comment fonctionne un VPN ?

- Quand utiliser un VPN ?

- Qu’est-ce qu’un serveur proxy ?

- Comment fonctionne un proxy ?

- Quand utiliser un Proxy ?

- VPN vs Proxy: Les 6 différences

- Gratuit ou payant

- Les VPN masquent l'ensemble du trafic, mais les proxys offrent plus de souplesse.

- Les VPN fournissent un cryptage de bout en bout.

- Vitesse et expérience utilisateur

- Torrent rapide vs Sécurité

- Le prix

- Conclusion

Qu’est-ce qu’un VPN ?

Un Réseau privé virtuel (RPV) est un groupe de clients et de serveurs virtuellement interconnectés. Comme indiqué précédemment, les VPN ont été conçus pour étendre géographiquement les réseaux locaux. Comme les VPN ne reposent pas sur des systèmes physiquement connectés, leurs réseaux peuvent s'étendre au monde entier.

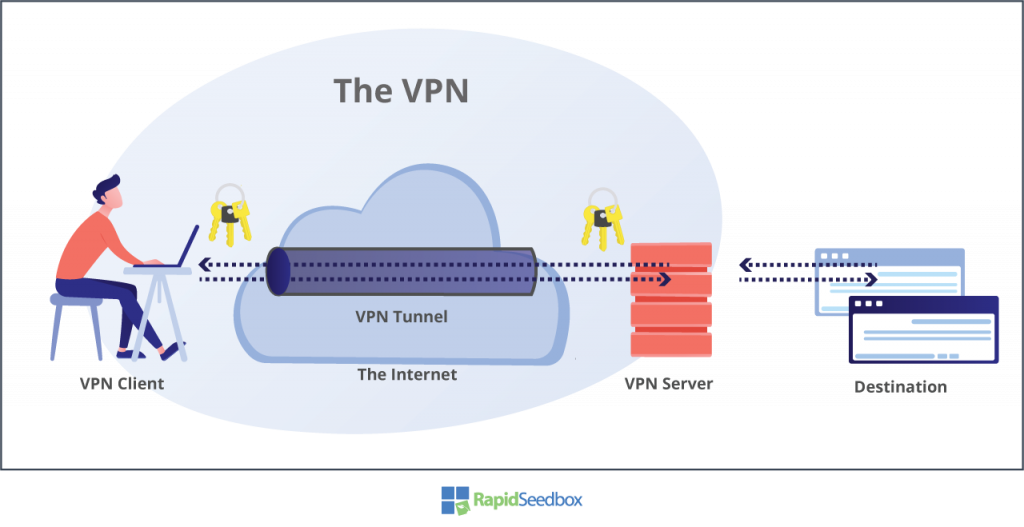

En général, un VPN utilise Internet comme support. Les clients et les serveurs VPN utilisent le réseau (Internet) pour échanger des paquets de données et, afin d'assurer la sécurité, ils établissent un tunnel "secret" et "souterrain". Ainsi, personne ayant accès à ce réseau (pirates, gouvernements, etc.) ne peut savoir ce qui se passe à l'intérieur de ces tunnels VPN et quelles données y transitent.

a. Comment fonctionne un VPN ?

Pour créer ces tunnels cachés, les VPN utilisent le cryptage. Le client et le serveur se mettent d'accord et partagent un ensemble de clés de cryptage et de décryptage pour créer ce tunnel.

Imaginons que vous soyez connecté à un serveur VPN et souhaitiez naviguer sur Internet. Vous trouverez ci-dessous le flux de messages illustrant une connexion client-serveur VPN standard.

- Avant que la demande de service Internet (c'est-à-dire HTTP ou P2P) ne soit émise, le processus VPN du client prend le contrôle.

- Celui-ci chiffre les données du paquet IP à l'aide de la clé publique reçue du serveur, puis encapsule la demande avec la nouvelle adresse IP de destination : le serveur VPN.

- Le client transmet le paquet crypté à travers Internet vers le serveur VPN.

- Toute personne se trouvant sur ce chemin, qu'il s'agisse d'un hacker dans un café, d'un fournisseur d'accès à Internet, d'un gouvernement ou de votre voisin, serait toujours en mesure de capturer vos paquets, mais jamais de donner un sens à vos données.

- Le serveur VPN reçoit, ouvre et décrypte le paquet à l'aide de la clé privée.

- Le serveur VPN décapsule le paquet original du client, puis transmet la demande originale en utilisant l'IP VPN du serveur vers la destination prévue (par exemple, youtube.com ou facebook.com).

b. Quand utiliser un VPN ?

Les utilisations les plus répandues sont (mais ne sont pas limitées à) : Extension des réseaux privés, contournement des restrictions géographiques, contournement de la censure, préservation de l'identité réelle, amélioration de la sécurité des sièges de filiales, sécurisation de l'utilisation des réseaux publics, etc.

- Les utilisateurs finaux particuliers ou les petites entreprises devraient utiliser un VPN pour : Protéger la vie privée et l'anonymat lors d'activités peu gourmandes en ressources, comme la navigation sur le web.

- Les moyennes entreprises devraient aussi utiliser les VPN pour étendre les réseaux géographiquement ou se connecter à des réseaux distants sur l'internet. Les VPN peuvent permettre aux utilisateurs mobiles et distants d'accéder en toute sécurité au réseau interne de l'entreprise. Les VPN constituent également d'excellents outils pour tester des applications et des contenus adaptés à la géographie, du point de vue de différents publics.

Qu’est-ce qu’un serveur proxy ?

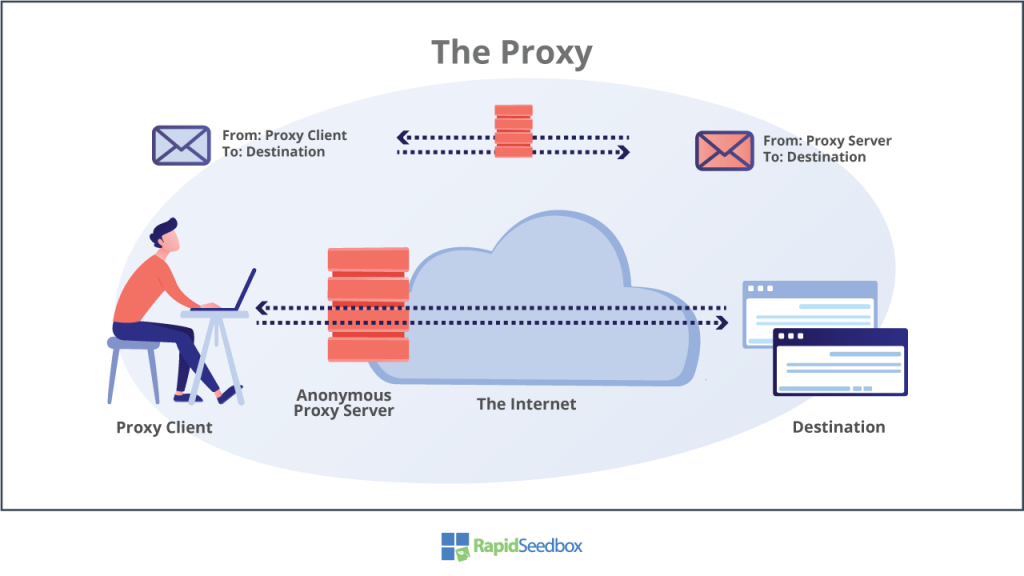

Comme précédemment mentionné, les serveurs proxy ont été créés dans le but d'apporter de la structure aux réseaux distribués complexes en centralisant les demandes et les réponses. Pour ce faire, ils jouent le rôle de nœuds intermédiaires entre les clients, les serveurs, les réseaux ou Internet.

Les proxys sont comparables à des halls de sécurité. Lorsque vous entrez dans un bâtiment, les halls de sécurité peuvent être soumis à certaines règles, telles que la demande de documents, la vérification des sacs, la prise de température, etc. Il est impossible d'entrer ou de sortir du bâtiment sans passer par ce hall.

Un proxy fonctionne de manière similaire, car lorsque vous demandez des services à l'intérieur d'un réseau ou à l'extérieur (Internet), vous devez passer par le proxy, qui a généralement la capacité d'inspecter, d'arrêter ou de modifier vos demandes.

a. Comment fonctionne un proxy ?

Types de proxys viennent en différentes couleurs et saveurs, où chacun fonctionnerait de manière totalement différente. Mais généralement, en tant qu'intermédiaires dans les requêtes et les réponses, les proxys ont le flux de messages suivant. Disons que vous êtes connecté à Internet via un proxy Web anonyme.

- Un serveur proxy (HTTP) est configuré sur votre ordinateur.

- Votre navigateur web transmet toutes les requêtes HTTP à l'IP de ce proxy.

- Le proxy, situé n'importe où, au sein de votre réseau ou à l'autre bout du monde, reçoit votre demande. Toute personne se trouvant sur ce chemin sera en mesure de capturer vos paquets et de lire les messages non chiffrés.

- Le serveur mandataire anonyme modifie l'adresse IP source de sorte que la destination ne puisse pas reconnaître la véritable source du trafic.

- Le serveur mandataire transmet la demande du client à la destination.

NOTE : À l'origine, les serveurs proxy ont été développés pour être déployés à la frontière du réseau interne, en face d'Internet. Ces proxys axés sur Internet offrent à l'administrateur réseau un contrôle total sur les ressources externes auxquelles les utilisateurs internes peuvent accéder, similaire à un pare-feu. En réalité, un proxy peut être positionné n'importe où dans le monde et remplir sa fonction.

b. Quand utiliser un Proxy ?

- Les particuliers et les petites entreprises ont intérêt à utiliser un proxy s'ils recherchent le bon équilibre entre anonymat et rapidité. Les serveurs mandataires sont très appréciés pour contourner les contenus soumis à des restrictions géographiques et la censure. En outre, un serveur proxy tel que SOCKS5 peut fournir des performances meilleures et plus rapides pour des services tels que la diffusion en continu, les jeux vidéo et le P2P, et il peut également fournir une authentification pour plus de sécurité.

- Les entreprises de taille moyenne à grande devraient aussi utiliser un proxy : pour surveiller et filtrer le trafic entrant/sortant web scraping, la vérification des publicités, le référencement, les tests de sites web, la géolocalisation, la chasse aux virus, et bien plus encore. Aujourd'hui, un cas d'utilisation très répandu est le réseau mondial de serveurs proxy déployés dans plusieurs zones géographiques. Le réseau de serveurs proxy assure la mise en mémoire tampon, la mise en cache et même l'absorption d'attaques volumétriques telles que les attaques par déni de service (DDoS). C'est ce que l'on appelle un CDN (Content Distribution Network).

VPN vs Proxy: Les 6 différences

1. Gratuit ou payant

Les différences entre une technologie et l'autre sont toujours plus marquées lorsqu'un service est payant ou gratuit. Lorsqu'un VPN ou un proxy est gratuit, le fournisseur doit trouver un moyen de maintenir son activité de proxy ou de VPN. Les VPN et les proxys nécessitent des ressources, une infrastructure et du personnel de maintenance et de surveillance. Donc, si vous utilisez un VPN gratuit ou un VPN gratuit et proxy ouvertvous serez probablement confronté à des problèmes de confidentialité et de sécurité à un moment ou à un autre.

Les VPN nécessitent plus de ressources et c'est probablement la raison pour laquelle vous ne voyez pas beaucoup de VPN gratuits sur le marché. Néanmoins, les VPN gratuits peuvent être utilisés à des fins lucratives. Ils sont souvent utilisés pour collecter des données auprès des utilisateurs, ce qui réduit à néant la notion de "protection de la vie privée sur Internet". Ces VPN gratuits font de l'argent, non pas grâce aux utilisateurs finaux, mais en vendant des données (journaux de trafic) aux agences de marketing et de publicité. Même les VPN privés dont le siège se trouve dans des pays où les réglementations en matière de données sont strictes (Alliance des cinq yeux) peuvent divulguer des données. Ils sont tenus de conserver des journaux. Par conséquent, à chaque fois que le gouvernement ou d'autres agences se présentent avec un mandat, le fournisseur de VPN devra remettre les journaux de données stockés.

Étant donné que le déploiement d'un proxy nécessite moins d'infrastructure (pas de cryptage), il existe généralement plus de "proxys gratuits, ouverts et non sécurisés".

2. Les VPN masquent l'ensemble du trafic, mais les proxys offrent plus de souplesse.

Une différence importante entre les proxys et les VPN est que les deux fonctionnent à des couches différentes du modèle OSI. Les protocoles VPN les plus répandus, tels que PPTP, L2TPv3 et IPSEC, fonctionnent au niveau de la couche 3 (couche réseau). Naturellement, le VPN utilise la couche 4 pour établir les communications. Par exemple, PPTP utilise TCP (couche 4), tandis que L2TP et IPSEC utilisent TCP et UDP (couche 4) pour établir le tunnel. Cependant, une fois qu'un tunnel VPN a été établi, les protocoles VPN fonctionnent comme des interfaces de réseau. Ce fonctionnement au niveau de la couche 3 signifie qu'un VPN prend tout votre trafic (DNS, HTTP, P2P, VoIP, etc.), quel que soit le numéro de port ou l'application, et le crypte.

Les proxys, quant à eux, fonctionnent à la couche 7 (couche application), à l'exception du proxy SOCK5, qui fonctionne à la couche 5. Le fait d'opérer entre les couches 5 et 7 offre beaucoup plus de souplesse dans la manière dont vous acheminez votre trafic de manière sélective. Par exemple, vous pouvez ne faire passer que le HTTP (navigation sur le web) par un proxy, tandis que le reste du trafic Internet (DNS, SMTP, FTP, etc.) utilise l'interface réseau normale.

3. Les VPN fournissent un cryptage de bout en bout.

Le cryptage est la méthode qui consiste à convertir un texte lisible par l'homme en données chiffrées incohérentes et aléatoires. Afin de s'assurer qu'un destinataire comprend ces données chiffrées, l'expéditeur et le destinataire doivent se mettre d'accord sur un ensemble de clés cryptographiques.

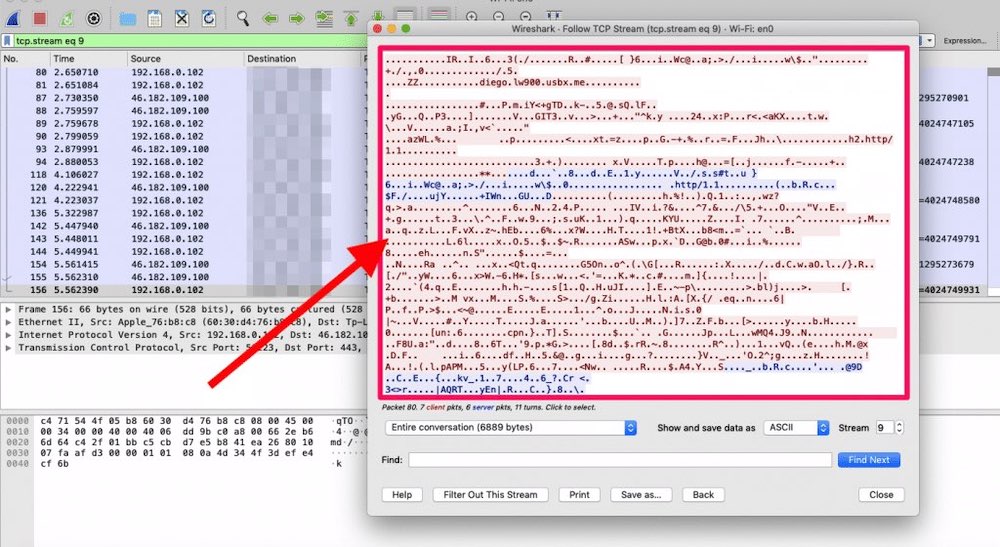

Le cryptage est ce qui distingue les VPN. Il permet d'améliorer le niveau de sécurité et de confidentialité de manière exponentielle.Même si un pirate informatique, un fournisseur d'accès à Internet ou un gouvernement peut toujours intercepter et capturer votre trafic qui passe par le tunnel crypté du VPN, il ne sera pas en mesure de comprendre ces données chiffrées, qui ressemblent à ceci (voir la capture d'écran ci-dessous).

Le degré de confidentialité d'un VPN dépend de la robustesse du mécanisme de chiffrement utilisé. Il existe une variété d'algorithmes de chiffrement, certains étant plus faibles et plus faciles à déchiffrer, tandis que d'autres sont extrêmement puissants, inviolables et même utilisés par des organismes tels que l'armée et la NSA. Ces algorithmes déterminent la manière dont les données sont dissimulées dans un message, par exemple les algorithmes 3DES, AES et RSA. Ces algorithmes utilisent un ensemble de clés et de chiffres (128 ou 256 bits) pour masquer les informations et sont utilisés par différents protocoles de sécurité. Parmi les exemples de protocoles de chiffrement VPN, on retrouve PPTP, L2TP, SSTP, IKEv2, OpenVPN, IPSec, WireGuard, etc.

En revanche, les serveurs mandataires ne sont pas conçus pour crypter les données Par principe, les proxys masquent votre IP avec la leur, mais ne cryptent pas les données. Vous pouvez utiliser des proxys avec SSL pour compenser ce manque de cryptage, mais cette solution de contournement nécessite une expertise technique.

4. Vitesse et expérience utilisateur

Les proxys ayant été créés dans un but totalement différent : "centraliser et simplifier les demandes des réseaux distribués", leurs mécanismes de sécurité sont totalement différents de ceux des VPN.

Les proxys n'ont pas de frais généraux de cryptage et sont donc généralement plus rapides que les VPN. Bien que la navigation sur l'internet avec un VPN puisse ne pas affecter votre expérience d'utilisateur, c'est le trafic avec la charge la plus élevée, comme la vidéo en continu, les transferts de fichiers P2P ou les jeux, qui l'affecte.

Le type de proxy le plus rapide est un simple proxy de tunneling ou, en d’autres termes, votre « passerelle Internet » quotidienne. Ce type de proxy ne modifie pas les demandes et les réponses (il les centralise et les transmet simplement). Autre types de proxy. tels que les proxys anonymes, les demandes de modification DO et les réponses. Ces proxys masquent (cachent) la requête originale de la source à la ressource de destination. Certains services proxy peuvent même utiliser des systèmes de mise en cache pour accélérer le temps de chargement et de récupération des sites web.

5. Torrent rapide vs Sécurité

VPN ou proxy pour le torrenting ? Ces deux technologies offrent une vitesse, des performances et une sécurité différentes lorsqu'il s'agit de torrenting. Dans un scénario VPN, étant donné que toutes les données sortantes doivent être cryptées par le client VPN, la vitesse et les performances pendant le torrenting seront réduites. L'élimination de cette surcharge de cryptage fait toute la différence en termes de vitesse, mais la contrepartie est la sécurité et la confidentialité.

- Votre fournisseur d'accès à Internet et votre gouvernement ? Si votre FAI ou votre gouvernement inspecte votre trafic au niveau des couches 4 ou 7, il pourrait identifier un port ou une application P2P. Un VPN crypte l'ensemble de votre trafic des couches 3 et supérieures, y compris les informations P2P. Un proxy, en revanche, ne cache pas les ports et les applications, ce qui signifie que les FAI et les gouvernements peuvent intercepter et détecter ce type de trafic.

- Vous êtes dans un nuage de torrents ? Le VPN et le serveur proxy utiliseront leurs IP et non les vôtres pour participer à un échange de torrents. Sauf avec les proxys transparents et à tunnel, car ils ne masquent pas votre IP avec la leur.

6. Le prix

Comme mentionné précédemment dans la section "différence entre proxy et VPN", la façon dont vous accédez à un VPN ou à un proxy fait toute la différence. En effet, les prix des VPN et des proxys peuvent varier légèrement. Bien qu'il soit possible de trouver des VPN bon marché utilisant des ressources partagées, voire gratuits dans certains cas, le coût d'un VPN professionnel a tendance à augmenter à long terme. Le soutien d'un VPN pour une grande entreprise nécessite une infrastructure plus importante, un support, une maintenance et une surveillance supplémentaires.

Les proxys payants peuvent être beaucoup moins chers que les VPN payants. En particulier proxys IPv6, , car vous pouvez obtenir des centaines ou des milliers de proxys (IP neuves) à un bon prix.

Conclusion

VPN vs Proxy ? Lequel est le meilleur ? Quelles sont leurs principales différences ?

- Les distinctions entre un VPN et un proxy deviendront plus apparentes selon que vous optiez pour un service gratuit ou payant. Ainsi, lorsque vous utilisez un proxy haut de gamme, votre vie privée et votre sécurité seront prises en compte, tandis que ces aspects seront presque négligés avec un service VPN gratuit (et vice versa).

- Les VPN se distinguent dans le domaine de la sécurité grâce aux mécanismes de cryptage qu'ils utilisent pour brouiller et cacher les données. Cela vous évitera donc d'exposer des données sensibles en connectant votre ordinateur via des réseaux à risque tels que les WiFis publics et de vous faire pirater. Cependant, dans de bonnes conditions, un service proxy premium peut être aussi privé qu'un service VPN payant. Tant que les ressources du proxy ne sont pas partagées et que l'utilisateur utilise un service de Un proxy SOCKS5 et est connecté via un tunnel comme SSH, un serveur proxy peut être aussi sécurisé qu'un VPN.

- Dans l'ensemble, tout dépend de votre cas d'utilisation spécifique et de ce que vous êtes prêt à investir. Par exemple, les VPN peuvent être excellents pour la navigation sur le web, mais peuvent réduire la vitesse et l'expérience lorsqu'il s'agit d'applications à fort trafic telles que le torrenting et le streaming de médias. En revanche, les proxys, en évitant les frais généraux de cryptage, ont tendance à offrir de meilleures performances pour des applications spécifiques telles que le torrenting, le streaming, le web scraping, le SEO, le contournement des restrictions géographiques et de censure, etc.

Mettez la main sur un proxy IPv6 de haute performance dès aujourd'hui et testez-le gratuitement pendant 14 jours.

Vecteurs gratuits utilisés à partir de Freepik

0Commentaires